Gizmodo Brasil |

- Falha em Anthem faz PS4 desligar, e Sony começa a reembolsar quem comprou o jogo

- Project Zero, do Google, revela detalhes de falha de alta gravidade no macOS

- A senha ‘ji32k7au4a83’ é mais comum do que você poderia imaginar; entenda por quê

- O perfurador da sonda InSight ficou preso nas rochas durante sua primeira escavação em Marte

- Paciente pode ter sido curado de infecção por HIV graças a transplante de medula óssea

- China planeja lançar sua própria sonda para Marte já no ano que vem

| Falha em Anthem faz PS4 desligar, e Sony começa a reembolsar quem comprou o jogo Posted: 05 Mar 2019 01:48 PM PST  O jogo Anthem foi lançado no fim de fevereiro para PS4, Xbox One e PC. E, ao que parece, ele está dando problemas — segundo relatos, o jogo faz o console da Sony desligar como se tivesse sido tirado da tomada. Enquanto o reparo não vem, a Sony está oferecendo reembolso para quem comprou o jogo. [foo_related_posts] De acordo com relatos postados no fórum oficial do jogo e no subreddit, a falha é bem comum. O console não pode ser ligado novamente pelo joystick quando isso acontece — é preciso ir até o console e apertar o botão de ligar. Nesse caso, o aparelho faz uma verificação por falhas no disco e adverte o usuário para não desligar dessa forma novamente — ele realmente acha que foi tirado da tomada. Um dos jogadores dizia até mesmo que seu PS4 “brickou”. Com o auxílio de outros usuários do Reddit, porém, ele conseguiu recuperar o console, ligando em modo de segurança e fazendo uma restauração completa do banco de dados. Segundo o Ars Technica, ainda não se sabe exatamente o que faz o jogo travar, mas uma forma de evitar, segundo alguns usuários, é sempre sair do jogo usando a opção “Fechar aplicativo”, sem deixar o PlayStation 4 entrar em modo de repouso. Publisher do game, a conta de suporte da Electronic Arts publicou um tuíte afirmando estar ciente do problema e pedindo para que usuários que tivessem problemas com Anthem comuniquem a falha:

De acordo com a Variety, a Sony está reembolsando quem comprou o jogo. A reportagem do site diz que entrou em contato com o suporte da fabricante, o pedido foi posto em uma fila de solicitações, e nenhuma informação foi pedida além da verificação da conta. O problema com Anthem começou logo nas avaliações do jogo. Alguns reviews diziam que o trabalho do estúdio BioWare não havia sido concluído. Falhas como mandar jogadores de nível baixo para a missão final ou ganhar itens completamente inúteis e desconexos em algumas fases começaram a aparecer. Telas de carregamento duravam quase cinco minutos — em alguns casos, mais até que o tempo necessário para concluir a missão. Patches para corrigir essas falhas foram liberados, mas este problema mais recente apenas reforça a impressão de que era melhor ter segurado o lançamento do jogo mais um pouco. [Kotaku, Ars Technica, Tecnoblog, Variety] The post Falha em Anthem faz PS4 desligar, e Sony começa a reembolsar quem comprou o jogo appeared first on Gizmodo Brasil. |

| Project Zero, do Google, revela detalhes de falha de alta gravidade no macOS Posted: 05 Mar 2019 12:31 PM PST  A equipe do Project Zero do Google, responsável por detectar erros, descobriu o que disse ser uma falha de “alta gravidade” no kernel do MacOS e revelou os detalhes, depois de o prazo de 90 dias para a Apple corrigir a falha vencer em 1º de março. [foo_related_posts] A vulnerabilidade, conhecida como BuggyCow, permite que invasores ignorem a proteção incorporada no sistema de cópia em gravação (ou CoW, sigla em inglês para copy-on-write) do MacOS, que gerencia a memória do dispositivo. Essencialmente, o bug permite a modificação de uma imagem do sistema de arquivos montada pelo usuário, sem emitir nenhum aviso de que algo está errado no subsistema de gerenciamento virtual. Segundo o que o fundador da Rendition Infosec, Jake Williams, disse à Wired, é como se passageiros ficassem assistindo cuidadosamente a equipe de segurança de um aeroporto revirar suas malas, mas não se preocupassem em verificar o conteúdo novamente ao chegar ao seus destinos. Isso cria vulnerabilidades de todos os tipos. Diz o Project Zero:

A Wired observou que explorar a vulnerabilidade exigiria que o malware já estivesse sendo executado na máquina a ser usada como alvo e, mesmo assim, “só poderia fazer isso se encontrasse um programa altamente privilegiado, que mantivesse seus dados confidenciais no disco rígido em vez da memória”. De acordo com a ZDNet, o Google deu prosseguimento à publicação do bug depois de esperar 90 dias, mesmo que a Apple ainda não tenha lançado uma correção. Isso é parte de uma política projetada para incentivar os desenvolvedores a corrigir seus softwares em vez de deixar problemas sérios sem resposta. Os erros anteriores da equipe do Project Zero incluíram problemas de gravidade variável no Windows 10 (descritos como “malucos de tão ruins”), no Windows 10 S e no navegador Edge da Microsoft. Como o Engadget observou, o Google às vezes oferece extensões de 14 dias no prazo de 90 dias, mas aparentemente se recusou a fazer isso neste caso. “Estamos em contato com a Apple em relação a esse problema e, neste momento, nenhuma correção está disponível”, um desenvolvedor escreveu os comentários no post. "A Apple pretende resolver esse problema em uma versão futura, e estamos trabalhando juntos para avaliar as opções de um patch. Atualizaremos a entrada no rastreador de problemas assim que tivermos mais detalhes." Essa vulnerabilidade específica parece sofisticada e muito perigosa, embora, devido à sua complexidade, os riscos para o usuário comum pareçam pouco claros. No entanto, a Apple teve vários bugs importantes aparecendo nos últimos anos. Um no macOS High Sierra de 2017 permitia aos usuários assumir outras contas e obter privilégios administrativos simplesmente digitando "root" em campos de nome de usuário. Naquele mesmo ano, outra falha potencialmente tornava possível a extração de senhas em texto simples. Mais recentemente, um grande bug no Facetime deixava que qualquer pessoa espionasse outros usuários do Facetime. [Project Zero via Wired/Neowin] The post Project Zero, do Google, revela detalhes de falha de alta gravidade no macOS appeared first on Gizmodo Brasil. |

| A senha ‘ji32k7au4a83’ é mais comum do que você poderia imaginar; entenda por quê Posted: 05 Mar 2019 10:48 AM PST  Para muitas pessoas, misturar os dígitos e criar uma variação de “Corinthians1910MinhaVida” significa ter uma senha forte. Então você espera que algo complicado como “ji32k7au4a83” seja uma boa senha. Mas de acordo com o repositório de vazamentos de dados Have I Been Pwned (HIBP), essa sequência aparece mais vezes do que você poderia esperar. Essa curiosidade veio à público graças ao engenheiro de software/hardware Robert Ou, que pediu para que seus seguidores no Twitter tentassem explicar o porquê dessa aparente sequência aleatória ser vista centenas de vezes pelo HIBP.

O Have I Been Pwned é um agregador que foi fundado pelo especialista de segurança Troy Hunt para ajudar pessoas a descobrirem se seus e-mails ou senhas pessoais já apareceram em quaisquer vazamentos de dados importantes. Um serviço oferecido pelo site é a pesquisa de senha que permite que você cheque se sua senha já apareceu em algum vazamento que está no radar da comunidade de segurança. Neste caso, "ji32k7au4a83″ já foi vista pelo HIBP em 141 vazamentos. Diversos seguidores de Robert descobriram rapidamente a solução para essa pegadinha. A senha vem do sistema Zhuyin Fuhao para transliterar mandarim. O motivo pelo qual a combinação é frequente no repositório é porque “ji32k7au4a83” pode ser traduzido para o inglês como “my password” ou “minha senha”, em português.

Eu pedi para que meu amigo Ben Macaulay me ajudasse a verificar o que estava acontecendo neste caso. Macaulay é graduando em linguística e entusiasta de Taiwan que estuda documentação linguística em vias de extinção. Ele utiliza com frequência um teclado Zhuyin, também conhecido como Bopomofo, e que é chave para descobrir o enigma. [foo_related_posts] Macaulay me contou que esse é o sistema mais usado para digitar em Taiwan. O sistema fonético é reconhecido pelo Unicode, e Macaulay confirmou que esta é a versão simplificada de como a tradução poderia ser dividida:

(Aqui temos dois gráficos que explicam como o Unicode funciona). Essa é a tradução que precisamos para entender a frequência do conjunto de caracteres nas senhas, mas Macaulay explicou tudo de forma detalhada. Decidi citar toda a sua explicação simplesmente porque sou grato por ter que digitar em apenas um idioma.

O que dá para tirar de tudo isso? Bem, dá para concluir que as pessoas em Taiwan parece ter os mesmos péssimos hábitos de segurança do que o resto do mundo. Além disso, essa é uma boa oportunidade de você checar no Have I Been Pwned se a senha que você acha ser segura é, de fato, segura ou apenas uma sequência aleatória de caracteres que guarda um significado oculto. [Robert Ou, Have I Been Pwned] The post A senha ‘ji32k7au4a83’ é mais comum do que você poderia imaginar; entenda por quê appeared first on Gizmodo Brasil. |

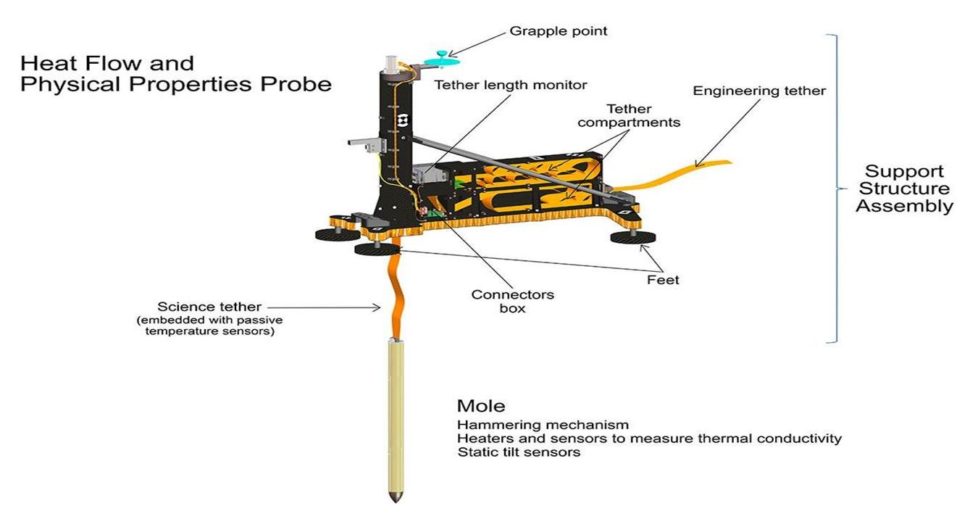

| O perfurador da sonda InSight ficou preso nas rochas durante sua primeira escavação em Marte Posted: 05 Mar 2019 09:18 AM PST  O instrumento de perfuração da sonda InSight, da NASA, foi submetido ao seu primeiro teste na semana passada, mas a sessão de escavação inaugural ficou aquém das expectativas. Algumas rochas potencialmente problemáticas estavam diretamente abaixo do módulo de pouso em Marte e atrapalharam o trabalho. Quando a InSight pousou em Marte em novembro, ficamos empolgados com o fato de a sonda ter parado em uma área livre de grandes rochas. Não era tão óbvio, no entanto, se havia alguma pedra abaixo da sonda, o que atrapalharia a capacidade da sonda de penetrar na superfície marciana e coletar informações cruciais sobre a temperatura do planeta. Com um espaço de trabalho livre de grandes obstruções, a sonda conseguiu implantar dois de seus principais instrumentos: o sismômetro (também conhecido como detector de “martemotos”, a versão marciana dos terremotos) e o Pacote de Fluxo de Calor e Propriedades Físicas (HP3), que foi posto pela primeira vez em funcionamento em 28 de fevereiro, segundo o Centro Aeroespacial Alemão (Deutsches Zentrum für Luft- und Raumfahrt, ou DLR). Apelidado de Toupeira, o instrumento HP3 foi projetado para perfurar a superfície de Marte e, com um cabo especial equipado com sensores, fazer leituras de temperatura ao longo do comprimento do furo. Durante seu primeiro teste, a Toupeira mostrou que funciona, mas agora parece que algumas rochas subterrâneas inoportunamente posicionadas podem atrapalhar o progresso da perfuração. A sonda de Fluxo de Calor, desenvolvida pelo DLR e pela empresa de engenharia polonesa Astronika, é equipada com um penetrômetro — um martelo autônomo, acionado eletricamente, que entra cada vez mais fundo no solo a cada pulso. Uma engrenagem estica sua mola principal, produzindo a ação de empurrar a ferramenta e martelar. Uma segunda mola absorve o recuo.

Durante o primeiro teste do sistema HP3 na semana passada, o dispositivo conseguiu perfurar até uma profundidade de 13 centímetros antes de bater em algumas pedras. Testes na Terra mostraram que a Toupeira era capaz de empurrar pedras menores para longe, mas em um processo descrito como “muito demorado”, de acordo com o DLR. “A caminho das profundezas, a Toupeira parece ter atingido uma pedra. Ela se inclinou cerca de 15 graus e a empurrou para o lado ou passou por ela”, disse Tilman Spohn, investigador principal da HP3, em um comunicado à imprensa do DLR. A Toupeira, então, encontrou outra rocha em maior profundidade e não conseguiu avançar mais. Planejadores da missão foram forçados a parar depois que a janela de perfuração de quatro horas expirou. No final da sessão — cerca de 4 mil marteladas depois — a Mole conseguiu perfurar até uma profundidade de 50 centímetros. Isso, segundo a Associated Press, ficou abaixo das expectativas. “Para mim, esta não é uma boa notícia porque, embora o martelo esteja conseguindo, o ambiente de Marte não é muito favorável para nós”, disse Jerzy Grygorczuk, engenheiro-chefe da Astronika, à AP.

Imagem: DLR Outra sessão de perfuração de quatro horas deve acontecer em breve, mas os planejadores precisam esperar que o sistema resfrie primeiro. A ação de martelar provoca atrito, que por sua vez gera calor; várias horas de trabalho requerem um período de resfriamento de dois dias. Idealmente, à medida que o experimento do HP3 prossegue em direção ao objetivo de perfurar um buraco de 3 a 5 metros de profundidade, o projeto envolverá uma série de sessões de perfuração de quatro horas, seguido por períodos de resfriamento de dois dias e um dia para tomar leituras de temperatura. Um cabo de fita de cinco metros de comprimento equipado com mais de uma dúzia de sensores medirá a temperatura em várias profundidades. Uma vez concluída a perfuração, a temperatura será medida por todos os sensores em intervalos de 15 minutos durante vários meses. O objetivo final do experimento HP3 é medir as mudanças no calor com a profundidade e, posteriormente, o fluxo de calor do interior do Planeta Vermelho. Os planejadores da missão esperam realizar mais sessões de perfuração nas próximas semanas, mas isso pressupõe que não há mais rochas impenetráveis à espreita abaixo. Isso seria uma má notícia, já que o sistema HP3 não pode ser transferido para outra posição ao redor do módulo. A Toupeira, enquanto perfura, puxa o cabo de fita junto com ele, e o sistema não é projetado para se mover ou se retrair na direção oposta. Portanto, este é um começo frustrante para a fase HP3 do projeto, no que, até agora, tinha sido uma missão espetacularmente bem-sucedida para Marte. Mas nós não devemos nos precipitar — a próxima sessão de perfuração pode resultar em algo bastante positivo. The post O perfurador da sonda InSight ficou preso nas rochas durante sua primeira escavação em Marte appeared first on Gizmodo Brasil. |

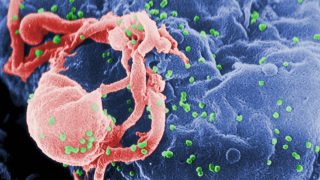

| Paciente pode ter sido curado de infecção por HIV graças a transplante de medula óssea Posted: 05 Mar 2019 07:24 AM PST  Em 2007, um americano que vivia em Berlim tratava um câncer e realizou transplante de medula óssea. Conhecido como “paciente de Berlim”, ele também havia sido diagnosticado com HIV 12 anos antes e, após o tratamento, viu o vírus desaparecer de seu corpo. Agora, um novo paciente pode ter sido curado da infecção por HIV graças ao transplante de medula óssea – ele seria o segundo paciente em 12 anos a ser curado do vírus que causa a Aids. Especialistas ainda estão cuidadosos em afirmar que trata-se, de fato, da cura da doença. Publicamente, o caso tem sido descrito por cientistas como uma "remissão" a longo prazo. Os pesquisadores devem publicar um relatório nesta terça-feira (5) na revista Nature e apresentar alguns dos detalhes na Conferência sobre Retrovírus e Infecções Oportunistas em Seattle. O paciente do novo caso preferiu manter o anonimato e tem sido chamado apenas de “paciente de Londres”. Ele, assim como Timothy Ray Brown, o paciente de Berlim, passava por um tratamento para o câncer e por isso recebeu o transplante de medula óssea. De acordo com a reportagem do New York Times, que revelou o caso em primeira mão, “é improvável que o transplante de medula óssea seja uma opção de tratamento realista no futuro próximo”. Isso porque os transplantes são arriscados e os efeitos colaterais, severos; em contrapartida, já existem drogas que controlam a infecção por HIV de maneira eficaz. [foo_related_posts] Lembrando o caso do paciente de BerlimO que os cientistas pesquisam há tempos e tentam replicar é rearmar o corpo com células imunes modificadas para resistir ao vírus. Médicos tentavam replicar o tratamento realizado no paciente de Berlim, mas o vírus sempre retornava com força ou os pacientes morriam de câncer. Na época, Brown sofria com a leucemia e, após a quimioterapia não ter conseguido impedir o avanço da doença, precisou de dois transplantes de medula óssea. Ele, então, recebeu a doação de uma pessoa com uma mutação em uma proteína chamada CCR5, que fica na superfície de algumas das células do sistema imunológico. O HIV “escolhe” essa proteína para entrar nessas células, mas não consegue se agarrar à versão mutante. Brown recebeu drogas imunossupressoras de um tipo que não é mais usado e sofreu complicações intensas durante meses após o transplante. Ele foi colocado em coma induzido em um ponto e quase morreu. O caso do paciente de LondresBrown quase morreu, porém o paciente de Londres teve um tratamento muito mais tranquilo. Ele tinha um linfoma de Hodgkin e recebeu um transplante de medula óssea de um doador com a mutação CCR5 em maio de 2016. Assim como Brown, ele recebeu drogas imunossupressoras, mas com um tratamento foi muito menos intenso e que estava de acordo com os padrões atuais para pacientes transplantados. Ele deixou de tomar drogas anti-HIV em setembro de 2017. Agora, ele é considerado o primeiro paciente desde Brown a ficar livre do vírus por mais de um ano depois de deixar o tratamento contra o HIV. O paciente de Londres não estava tão doente quanto Brown após o transplante. Ainda assim, o procedimento acabou com o seu câncer, sem trazer grandes efeitos colaterais. As células imunitárias transplantadas, agora resistentes a HIV, parecem ter substituído completamente as suas células vulneráveis. Cientistas analisaram diversas vezes o sangue do paciente de Londres para se certificarem que o vírus do HIV já não estava mais presente. Eles encontraram uma indicação fraca de infecção contínua em um dos 24 testes, mas afirmam que isso pode ser o resultado de contaminação na amostra. O teste mais sensível não encontrou nenhum vírus circulante. A mutação delta 32, a proteína CCR5 e o vírus X4A mutação resistente ao HIV se chama delta 32 e a maioria das pessoas que a possuem tem descendência do norte da Europa. O IciStem, consórcio de cientistas europeus que estudam transplantes de células-tronco para tratar a infecção por HIV, possui banco de dados de cerca de 22.000 desses doadores com a mutação. Já a proteína CCR5 é a que sofre a mutação e que impede que o HIV se reproduza. Foi essa a proteína que He Jiankui, o controverso cientista chinês responsável pelas bebês gêmeas geneticamente modificadas, diz ter usado para supostamente torná-las resistentes à HIV. Caso cientistas consigam criar terapias genéticas capazes de ajustar os genes que direcionam a produção do CCR5, será possível avançar na tentativa de curar a Aids. Porém, o vírus HIV nem sempre usa apenas o CCR5 para entrar no corpo. De acordo com Timothy J. Henrich, especialista em Aids na Universidade da Califórnia, São Francisco, esses casos representam “provavelmente cerca de 50% das pessoas que vivem com o HIV, ou menos”. Há pacientes que são vulneráveis a uma forma de HIV denominada X4, que emprega uma proteína diferente, a CXCR4, para entrar nas células. Nestes casos, esse tratamento não funcionaria. Ainda que um paciente tenha um pequeno número de vírus X4, ele poderia de multiplicar na ausência de competição. Há pelo menos um caso registrado de um indivíduo que recebeu um transplante de um doador delta 32, mas depois teve um rebote com o vírus X4. Outros casosOs cientistas do IciStem estão monitorando 38 pessoas infectadas com HIV que receberam transplantes de medula óssea, incluindo seis de doadores sem a mutação. O paciente de Londres é o número 36 da lista. Outro, o número 19 da lista, conhecido como "paciente de Düsseldorf", parou de tomar drogas anti-HIV há quatro meses. Detalhes desse caso serão apresentados na conferência do final desta semana. The post Paciente pode ter sido curado de infecção por HIV graças a transplante de medula óssea appeared first on Gizmodo Brasil. |

| China planeja lançar sua própria sonda para Marte já no ano que vem Posted: 05 Mar 2019 05:24 AM PST  A agência espacial da China planeja lançar uma sonda para Marte já no ano que vem, conforme um comunicado enviado por um dos cientistas espaciais mais proeminentes do país. Essa será a segunda grande missão espacial da China, após pousar com sucesso no lado oculto da Lua. [foo_related_posts] O anúncio veio antes da reunião da Conferência Consultiva Política do Povo Chinês, que basicamente é um conselho de representantes de todo o espectro político da China. “Durante os últimos 60 anos, realizamos muitas conquistas, mas ainda há uma grande distância para os poderes espaciais mundiais. Precisamos acelerar o nosso passo”, disse Wu Weiren, designer chefe do programa de exploração lunar da China, ao rede global de televisão chinesa CCTV+. “[…] A China se tornará o terceiro país a ser capaz de realizar tal feito, após Estados Unidos e Rússia. No ano que vem, vamos lançar uma sonda para Marte, que irá orbitar ao redor do planeta, pousar nele e coletar dados”. A China lançou seu primeiro satélite com sucesso em 1970, logo depois dos Estados Unidos e da Rússia, mas faz pouco tempo que começaram a tirar o atraso nas capacidades espaciais. O primeiro orbitador lunar chinês, o Chang'e 1, foi lançado em 2007; mais recentemente, o lander e rover Chang'e 4 pousaram no lado oculto da Lua. A missão de retorno de amostras lunares Chang'e 5 deve ser lançada neste ano. A missão chinesa para Marte se juntaria as atuais missões da NASA e a Agência Espacial Europeia (ESA) que estão explorando o Planeta Vermelho ou que estão programadas para acontecer. A agência espacial da China planeja lançar outras missões para o espaço profundo antes de 2030, incluindo uma para Júpiter, de acordo com o Xinhua. A missão ainda sem nome não será a primeira tentativa do país a alcançar Marte. Em 2011, a Administração Espacial Nacional da China (CNSA) tentou enviar outro orbitador chamado Yinghuo-1 para o Planeta Vermelho, mas a nave, incorporada ao missão russa Phobos-Grunt, não conseguiu sair da órbita da Terra. The post China planeja lançar sua própria sonda para Marte já no ano que vem appeared first on Gizmodo Brasil. |

| You are subscribed to email updates from Gizmodo Brasil. To stop receiving these emails, you may unsubscribe now. | Email delivery powered by Google |

| Google, 1600 Amphitheatre Parkway, Mountain View, CA 94043, United States | |

Um teclado Zhuyin. Foto: Apple

Um teclado Zhuyin. Foto: Apple

Nenhum comentário:

Postar um comentário